Las preguntas más frecuentes sobre el malware, ¿qué es, quiénes lo crean y cómo protegernos?.

Con frecuencia escribo sobre los peligros del malware en la actualidad y frecuentemente escucho a conocidos y no conocidos, profesionales y no profesionales hablar sobre el malware y frecuentemente sigo escuchando el mito sobre las casas de software antimalware, las cuales son las que crean los virus para así vender sus productos, también veo que muchos desconocen en realidad que son los malware y mucho más como defenderse de ellos por lo que aclarar los conceptos es crucial para entender de que se trata esta amenaza.

Cada vez con más frecuencia recibimos avisos, incluso desde los medios de comunicación generalistas, sobre algún nuevo tipo de malware cuya infección puede crear serios problemas de seguridad en las víctimas. La mayoría de estas amenazas son infecciones por malware moderno, también denominadas APTs (Advanced Persistent Threats, amenazas persistentes avanzadas). ¿Qué hay realmente detrás de una infección por malware moderno? ¿quiénes son los responsables de su creación y propagación, que las hacen tan “populares”? ¿qué podemos hacer para protegernos?

La verdad es que la respuesta a cualquiera de esas preguntas no es simple. Para entender mejor su complejidad probablemente lo primero que debemos aclarar es qué entendemos por malware moderno. Podemos encontrar múltiples definiciones al respecto, con matices diferentes, pero lo que siempre es común es el objetivo: cuando hablamos de malware moderno hablamos de ataques focalizados en el usuario. Es posible que el objetivo final sea el propio usuario, para robarle por ejemplo sus tarjetas de crédito, o puede ser que el usuario final no sea más que un medio para alcanzar un fin superior, como secretos industriales ubicados en un servidor del datacenter. En este segundo caso el usuario es atacado en el supuesto, en muchas ocasiones acertado, de que las políticas de seguridad internas son más laxas y que por tanto será más sencillo para el atacante acceder a ese recurso desde el interior, en lugar de hacerlo directamente desde fuera.

También es interesante analizar las diferentes fases que normalmente tienen lugar en una infección por malware moderno y que en general son: cebo al usuario, explotación, instalación del malware, conexión inversa y robo. Durante la fase de cebo se suele utilizar la ingeniería social, pretendiendo engañar al usuario para que visite alguna URL, o para que abra algún documento que se le hace llegar. Los mecanismos de envío del cebo son múltiples, yendo desde el correo electrónico hasta las redes sociales. Durante la fase de explotación es cuando se abusa de alguna vulnerabilidad para ganar el control del equipo del cliente. Puesto que hablamos de ataques a usuarios finales, normalmente se explota la herramienta que más utilizan estos, es decir, los navegadores web y sus plugins. Si la vulnerabilidad es desconocida (zero day o día cero) tendrá aún más probabilidades de éxito, aunque el hecho de que no lo sea tampoco la invalida puesto que es fácil encontrar sistemas sin parchear. Una vez conseguido el acceso al equipo el atacante quiere hacerlo perdurable. Es por ello que en la tercera fase del ataque realiza normalmente la instalación de algún “cliente” que une el sistema atacado automáticamente a la botnet. Esta descarga del malware y su instalación tiene lugar sin que el usuario perciba nada, a través de un proceso conocido como drive-by download (descarga dirigida). Una vez que el malware ha sido instalado silenciosamente tiene lugar la cuarta fase, que hemos denominada conexión inversa, en la que el cliente de la botnet intenta contactar con los servidores de mando y control (C&C) iniciando para ello una conexión hacia Internet. Esta comunicación utiliza normalmente tácticas evasivas y de ocultación (conexiones cifradas, fragmentadas a través de redes P2P…) y son las que perpetúan el acceso para llegar finalmente a la quinta fase, en la que los atacantes pueden explorar y robar a su antojo.

En cuanto a quiénes están detrás de la creación de una infección por malware moderno, de nuevo la respuesta no es única: dependiendo del tipo de malware y su objetivo los actores que están por detrás varían. Podemos establecer una clasificación muy generalista dividiendo a los responsables en tres grandes grupos, por orden creciente de sofisticación: activistas, ciber-crimen organizado y estados-nación. Los activistas suelen estar compuestos por algunos miembros con conocimientos técnicos que desarrollan las técnicas y herramientas para realizar los robos y sabotajes. El resto de los miembros es altamente heterogéneo y su motivación suele ser de tipo “sentimental” o política. Atacan un determinado objetivo porque consideran que es apropiado para hacer “justicia”. Un buen ejemplo de este tipo de organizaciones son Anonymous o Lulzsec. En el segundo grupo, el del ciber-crimen organizado, tendríamos las organizaciones criminales cuyo fin es claramente lucrarse y que contienen una estructura altamente especializada (expertos en phising, drive-by downloads, carders, …). Un ejemplo en este área sería la organización criminal detrás del “virus de la Policía”, que monetizaban el ataque consiguiendo transferencias para desbloquear los sistemas de las víctimas, amenazadas porque supuestamente habían visitado webs ilícitas y cuyo PC estaba por ello bloqueado por la Policía. Recientemente han detenido a la parte de la organización dedicada al blanqueo de dinero, con unos ingresos estimados entorno al millón de euros por año. Por último tenemos los estados-nación, con el máximo nivel de complejidad y recursos, por lo que son capaces de crear las amenazas más potentes y peligrosas con diversos objetivos (político, espionaje industrial, militar, …). Algunos ejemplos de malware en este área son Stuxnet, Duqu y The Flame.

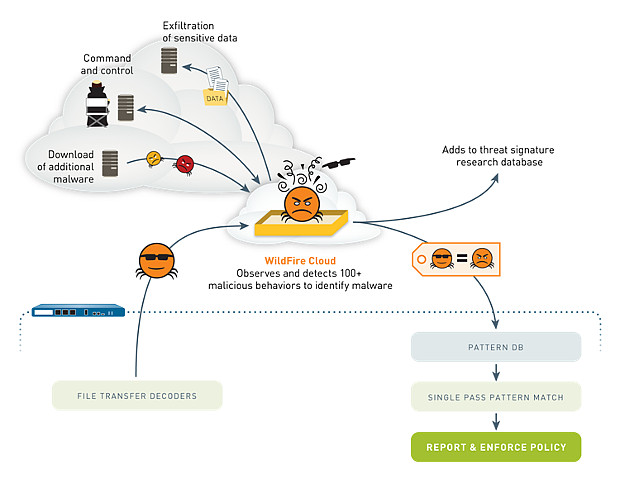

Finalmente y respecto a los mecanismos de defensa, la semana pasada organizamos un taller técnico sobre malware moderno desde Palo Alto Networks con un alto grado de participación (más de 120 asistentes) y las conclusiones son parejas al problema: no existe una solución individual, sino que es necesario realizar una aproximación multidisciplinar. Así pues es necesario educar a los usuarios en la necesidad de que rechacen aquellos contenidos que desconocen, es necesario que las soluciones de seguridad controlen las aplicaciones y no solamente los puertos TCP/UDP, para reducir la superficie de ataque y dejar menos espacio a los vectores de propagación. Hay que inspeccionar también el tráfico cifrado, lo que no se ve no puede protegerse. Es necesario contar con sistemas de prevención de amenazas, capaces de detectar y detener los intentos de explotación conocidos. También es importante asumir que es posible que la infección entre por alguna vía en la red y que, por tanto, también hay que ser capaz de detectar máquinas infectadas a través del análisis de las conexiones contra los servidores de C&C de la botnet. Finalmente, y para el malware desconocido, nuestras soluciones proponen analizar los ficheros sospechosos en tiempo real, en una sandbox segura para los clientes que Palo Alto Networks alberga. Aquí permitimos al malware expresarse libremente para analizar su comportamiento y, en caso de que sea maligno, generar mecanismos de protección contra la infección y el tráfico de C&C que distribuimos a todos los cortafuegos de nuestros clientes. De este modo obtienen protección en menos de una hora desde que se detectó el fichero, lo que resulta crítico para prevenir la infección y propagación frente a un análisis que pueda requerir días para conseguir la protección.

Categorías de malware

Como verán a continuación, existen varias categorías y sub categorías por lo que se pude deducir que el malware moderno ha evolucionado al punto que se ha vuelto muy especifico en cuanto a su modo de ataque, su objetivo y el grupo de usuarios al cual está dirigido:

- Infeccioso:

- Virus.

- Gusanos.

- Ocultos:

- Backdoors o puertas traseras.

- Drive-by Downloads.

- Rootkits.

- Troyanos o Caballos de Troya.

- Para obtener algún provecho:

- Mostrar publicidad:

- Spyware o programa espía.

- Adware.

- Hijacking.

- Robar información personal:

- Keyloggers.

- Stealers.

- Realizar llamadas:

- Dialers.

- Ataques distribuidos:

- Botnets.

- Otros:

- Rogue software.

- Ransomware.

Por lo general la mayoría del malware está diseñado para obtener algún beneficio económico, pero en los últimos años se han detectado un nuevo tipo de malware diseñado para sabotear infraestructura especifica que hace pensar que los ataques forman parte de una ciberguerra mundial de la cual he hablado con anterioridad y que lleva años en progreso.

No hay comentarios:

Publicar un comentario